No submundo da internet, prospera o lucrativo negócio de chantagear empresas em meio à pandemia

Cibercriminosos criam verdadeiras empresas de sequestro de dados e extorsão, expondo informações de companhias como Cosan, Aliansce Sonae, Arteris e CPFL, e promovem leilões em tempo real. Ataques aumentam mais de 300% entre fevereiro e abril

Um novo surto se somou à tempestade perfeita causada pela pandemia de covid-19 no dia a dia das empresas: a escalada dos ataques cibernéticos. Diversas companhias já foram vítimas de um golpe em que cibercriminosos invadem os sistemas, sequestram os dados e deixam a rede interna criptografada. Depois, pedem um resgate para liberar os dados e evitar que as informações roubadas sejam vendidas para a concorrência ou se tornem públicas na deep web, a camada da internet cujo conteúdo não é acessado por buscadores como o Google. Especialistas em cibersegurança alertam que com a pandemia, a vulnerabilidade das empresas ficou ainda maior devido ao acesso remoto dos sistemas via home office.

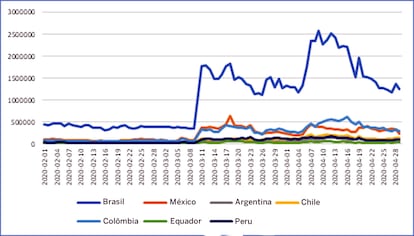

Levantamento da Kaspersky, companhia russa de cibersegurança que tem atuação no Brasil, mostra que, somente aqui, ataques direcionados a ferramentas que permitem esse acesso remoto aumentaram 333% entre fevereiro e abril. Desse percentual, não é possível saber quantos evoluíram para o crime de dupla extorsão. Seja como for, os ataques ocorrem em todo o mundo, tendo os mais variados alvos: de um importante advogado de celebridades nos Estados Unidos a empresas de saúde, agronegócio e energia, incluindo brasileiras, como a Companhia Paulista de Força e Luz (CPFL), Cosan, Aliansce Sonae e Arteris, além da portuguesa EDP, que atua no setor elétrico no Brasil.

O EL PAÍS acompanhou as páginas na deep web que são utilizadas por seis grupos de hackers internacionais, mas levantamentos feitos por sites especializados mostram que pelo menos 11 gangues atuam com força neste tipo de cibercrime, chamado de dupla extorsão. Os hackers acompanhados pela reportagem atacaram pelo menos 100 empresas, sendo que, destas, ao menos 22, que não quiseram pagar pelo resgate, estão com seus dados sendo leiloados em tempo real. Segundo os anúncios, por um lance inicial de 600.000 dólares (cerca de 3,2 milhões de reais) é possível participar do leilão dos dados da pop star Mariah Carey. Eles fazem parte do pacote da Grubman Shire Meiselas & Sacks, um importante escritório de advocacia do ramo do entretenimento, com sede em Nova York e que tem outros clientes estrelas como Madonna, Lady Gaga e Elton John.

O negócio vem crescendo nos últimos meses e o Brasil está entre os alvos. A Kaspersky mostrou que somente em abril deste ano, o Brasil foi alvo de mais de 60% dos ataques identificados pela companhia na América Latina. O segundo país mais atingido na região foi a Colômbia, com 11,9 milhões de ataques, seguido por México (9,3 milhões), Chile (4,3 milhões), Peru (3,6 milhões) e Argentina (2,6 milhões). Aqui no Brasil, a CPFL foi uma das empresas que engordou essa conta. Para comprovar que seus dados foram roubados, os hackers do grupo Maze deixaram disponível uma pequena parte das informações ― outra prática comum entre os grupos - como espécie de amostra grátis. Procurada, a CPFL não respondeu aos questionamentos da reportagem.

Já a página Corporate Leaks, de uma gangue denominada Nefilim, mostra dados de ataques aos sistemas das brasileiras Cosan, Aliansce Sonae e Arteris. “A negligência da Cosan na segurança cibernética nos permitiu violar sua rede e circular livremente nela por meses”, provocam os sequestradores, que não divulgaram publicamente quanto estão cobrando pelo retorno dos dados.

A Cosan é um dos maiores conglomerados empresariais do Brasil, e agrega companhias da área de energia, logística, infraestrutura e agricultura. Dentre os braços do grupo estão a Raizen (uma joint venture entre a Cosan e a Shell), que atua na distribuição de combustíveis, e a Comgás, que atua na geração e distribuição de gás e energia elétrica. Desde 2005, o grupo está listado na Bolsa de São Paulo (B3) na categoria Novo Mercado, onde estão as companhias com maior nível de governança corporativa.

Por estar listada na bolsa, as normas da Comissão de Valores Imobiliários (CVM) preveem que “na hipótese de vazamento da informação ou se os papéis de emissão da companhia oscilarem atipicamente”, a companhia deve imediatamente emitir uma notificação à bolsa, “ainda que a informação se refira a operações em negociação (não concluídas), tratativas iniciais, estudos de viabilidade ou até mesmo à mera intenção de realização do negócio”. Por meio de nota, a Cosan chegou a anunciar, em 11 de março, que sofreu a interrupção de suas operações por um “ataque criminoso de hackers”.

Porém, a empresa não voltou a informar a seus acionistas sobre os reflexos do ataque, que continuou em ação com a divulgação de dados da empresas na deep web. Seguindo a estratégia de dar tempo para a negociação, os sequestradores publicaram em 20 de março o primeiro pacote de informações da companhia. Tudo indica tratar-se de arquivos utilizados em planejamento tributário, controles de processos e riscos fiscais, entre 2014 e 2020.

Sem negociação, em 1º de abril os hackers deram um novo passo: divulgaram o banco de dados do departamento jurídico, onde estão informações sobre os processos trabalhistas, cíveis e até criminais aos quais a companhia responde. A isca é apelar para os princípios éticos dos visitantes da página, dando destaque a condenações recebidas pela companhia por exploração de trabalho análogo à escravidão. “Se você não concorda com trabalho escravo, contate essas pessoas que são diretamente responsáveis por isso”, publicaram o hackers na página Corporate Leaks, listando emails e telefones celulares dos principais executivos da empresa. Até 25 de junho, o grupo divulgou seis pacotes de dados da companhia.

Carlos Sampaio, gerente de TI do CESAR, centro de transformação digital e inovação, alerta que o aumento no número de ataques durante a pandemia não é coincidência. “Jogamos desordenadamente os trabalhadores para casa, o que é diferente de fazer um home office, e isso colocou as empresas à mercê de todo o tipo de cenário”, afirma. Isso porque as companhias não estavam preparadas para oferecer a mesma estrutura de segurança que têm em seus escritórios às casas dos colaboradores. Redes sem certificação, roteadores abertos, maior volume de conexões na vizinhança, tudo isso pode se tornar portas de entradas para pessoas mal intencionadas. Mesmo as empresas que ofereceram um VPN (rede de comunicação privada) não estão totalmente seguras. “O VPN é um túnel direito para o coração da rede de uma empresa”, alerta.

Os ataques com ransomware são velhos conhecidos das empresas. “Em 99,9% das vezes, o atacante não quer a posse do dado, apenas criptografá-los, o que significa embaralhar as informações com uma chave que só ele tem, e extorquir a empresa para vender essa chave”, explica Sampaio. “A porta de entrada do ransomware é o ponto mais frágil da tecnologia: o ser humano. Não mandamos só colaboradores para casa na pandemia, mandamos CEOs, diretores, pessoas no comando que, por vezes, carregam em seus notebooks o banco de dados inteiros com o argumento de que vai facilitar seu trabalho”.

Thiago Giantomassi, sócio de fusões e aquisições e mercados de capitais da Demarest, explica que as empresas de capital aberto são os principais alvos justamente por serem obrigadas a cumprir regras de divulgação de fatos considerados relevantes. “Informação tem valor, vide as empresas de internet que trabalham com informação para seu negócio, como Facebook e Instagram”, diz. Porém, apesar das normas, ainda é incomum encontrar fatos relevantes de empresas abertas que tratam de invasões cibernéticas. Giantomassi explica que as companhias normalmente avaliam se o ataque tem impacto relevante nos negócios antes de informar ao mercado. “Muitas vezes, a empresa não tem noção da extensão do que aconteceu, e mesmo que tenha, podem se tratar de informações sigilosas e estratégicas, que ela não quer ver na mídia para proteger seus interesses e de seus acionistas”.

Esse pode ser o caso da Aliansce Sonae, a maior gestora de shoppings do Brasil. Após sofrer a invasão e não ter aceitado negociar, a companhia já tem três pacotes de seus dados disponíveis para download na deep web. As informações vão desde apresentações para investidores a relatórios de auditoria, planilhas de faturamento e cobrança. A empresa não notificou a CVM do fato ocorrido. Por meio de nota, a Aliansce confirma que sofreu um ataque por vírus na madrugada do dia 3 de maio, mas que a ação “não causou nenhum impacto relevante às operações da companhia”.

Outra gigante que sofreu ataque foi a Arteris, do grupo espanhol Abertis e da gestora de fundos canadense Brookfield, que atua no segmento de concessões rodoviárias. “A companhia sofreu uma tentativa de ataque cibernético no dia 13 de abril, mas conseguiu tomar todas as medidas de proteção necessárias para manter a sua operação e garantir a segurança dos dados de seus colaboradores e dos veículos que trafegam por suas rodovias”, disse, em nota. Mesmo assim já há quatro pacotes de dados publicados na deep web. Parte são documentos jurídicos sobre litígios, muitos deles relacionados com o Instituto Chico Mendes de Conservação da Biodiversidade (ICMBIO). Embora não tenha notificado a CVM, a empresa afirma que acionou as autoridades policiais e que está contribuindo para as investigações.

“Muro da vergonha”

Apesar do momento de maior vulnerabilidade, a Polícia Federal informou à reportagem que não tem uma estatística específica sobre esses cibercrimes. Por meio de nota, a PF explicou que, embora receba notificações relacionadas aos ataques, chamados de ransomware ―um software malicioso instalado na rede atacada, impossibilitando que seus usuários tenham acesso às informações―, “é necessário o interesse da União, de alguma forma presente, para se firmar a atribuição da PF para atuar no caso”.

Enquanto isso, a exposição das empresas é feita de forma escancarada. O blog Ragnar Leaks chama de “muro da vergonha” o local onde ficam disponíveis os dados das companhias “que gostariam de manter em segredo as informações vazadas, expondo elas mesmas e seus clientes, parceiros a riscos ainda maiores do que uma recompensa pela caça ao tesouro!”. No “muro” aparece a EDP - Energias de Portugal, companhia do ramo da energia elétrica que tem uma filial no Brasil e mantém operações na Espanha, França e Bélgica. “Um gigante desse tipo não pode se dar ao luxo de ter uma rede tão fraca e vulnerável, na nossa opinião!”, escrevem os hackers. Por meio de nota, a empresa confirmou o ataque, ressaltou que não houve vazamento de informações relacionadas aos clientes e afirmou que “não recebeu nem efetuou pagamento de nenhum pedido de resgate”.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.