O que o Google não vê

Fora do alcance das ferramentas de busca tradicionais, os sistemas de navegação criptografada protegem as comunicações, mas abrigam também o mundo do crime

O especialista em informática Edward Snowden, a Agência de Segurança Nacional (NSA) norte-americana, os rebeldes sírios e um recheado grupo de traficantes compartilham o escritório. Está no funcionamento interno da Internet, a chamada deep web (web profunda). Um submundo que, apesar do misticismo do nome, é feito de toda a informação que as ferramentas de busca tradicionais como o Google e o Yahoo não podem rastrear.

Em muitos casos, tratam-se simplesmente de páginas com conteúdos indexados: intranets, base de dados como a Biblioteca do Congresso dos Estados Unidos ou sites prestes a saírem do ar. A grande maioria de conteúdos da Internet — entre 80% e 95%, segundo a maioria das estimativas, embora seja muito difícil dar uma porcentagem real — não é acessível por meio das ferramentas de busca. Mas a deep web inclui também um crescente volume de conteúdos criptografados por motivos políticos, militares, de ativismo pela privacidade ou puramente criminais. A revolução do Egito, Wikileaks ou o cibercrime mais sofisticado evoluíram nos últimos tempos em um ambiente moldado nesse reino do anônimo.

Para navegar pelas profundezas da rede, se um usuário conhece o endereço exato da página que está buscando, é possível fazê-lo digitando a URL no computador. Mas sua navegação não seria segura. Cada pesquisa pode ser facilmente monitorada ou utilizada para comercializar os dados dos usuários.

A rede Tor é utilizada por mais de dois milhões e meio de pessoas

A resposta foi criar redes criptografadas que garantam uma navegação anônima, como a famosa Tor, utilizada hoje por cerca de 2,5 milhões de pessoas no mundo todo. Mas o sistema se transformou também em um inegável paraíso para o comércio de produtos ilegais e o cibercrime. Qualquer um pode atuar, ou cometer crimes, sem deixar rastro.

O próprio nome da rede Tor (The Onion Router) faz uma alusão ao seu funcionamento: um sistema de camadas (como uma cebola, onion em inglês) que elimina o rastro da pesquisa. O computador se conecta aos endereços de IP de usuários que usam a Tor no mundo todo (cada um pode escolher formar ou não parte dessa rede na qual os usuários se escondem um dos outros) e vai mudando de forma aleatória, tornando praticamente impossível identificar a origem dessas pesquisas.

O sistema é simples. É necessário apenas ter um computador e um software livre, que pode ser descarregado a partir de qualquer site de buscas. Durante algumas horas, em uma casa no bairro Raval em Barcelona, um especialista em redes mostra ao EL PAÍS várias lojas onde é possível conseguir qualquer produto ilegal imaginável. No portal da deep web agora vende-se um grama de cocaína por 70 euros (cerca de 215 reais), 10 gramas de speed por 47 euros (144 reais)... No Pandora, outro mercado desse mundo subterrâneo, um fuzil de assalto M4 vale 4.700 euros (14.400 reais); documentos de identidade espanhóis e passaportes de todas as nacionalidades podem ser comprados por pouco mais de 40 euros (122 reais). Mergulhando um pouco mais, inclusive há quem se ofereça para matar alguém e, segundo fontes da agência Mossos d’Esquadra, é fácil comprar imagens de torturas, estupros e assassinatos.

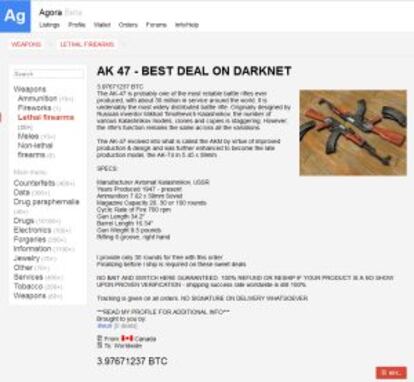

Em outubro de 2013, o FBI fechou o Silk Road, até então o maior cibermercado negro que existia na deep web. Seu proprietário, um jovem de 29 anos apelidado de Dread Pirate Roberts, que detinha quase três milhões de euros em bitcoins, foi acusado de tráfico de drogas, lavagem de dinheiro, conspiração e pirataria. Foram contabilizadas centenas de milhares de transações (estima-se que por um valor de 20 milhões de dólares ou 45 milhões de reais) e, segundo foi revelado, foram vendidas centenas de quilos de droga. “O Silk Road tornou-se o mercado criminoso mais sofisticado e extenso atualmente na Internet)”, segundo informado. Durou algumas horas. No dia seguinte à intervenção, esse trono já era ocupado por outros mercados, como o Pandora e o Agora.

A privacidade é uma das chaves da revolução dos 'hacktivistas'

Todas as compras são pagas em bitcoins — uma volátil criptodivisa, criada em 2009 sob o misterioso pseudônimo Satoshi Nakamoto e que hoje é avaliada em cerca de 1.500 reais) — e as transações costumam ser realizadas mediante intermediários (os chamados escrow ou fundos fiduciários: serviços que deixam os pagamentos retidos até que a mercadoria seja recebida na residência através do correio. O grau de confiabilidade de ambas as partes é pontuada depois de cada transação, imitando as plataformas legais como o eBay. “Ótima qualidade, como sempre. Bem recomendado”, afirma um dos comentários dos clientes de um vendedor de cocaína. Apesar disso, grande parte das ofertas é fraudulenta, afirma o chefe de crimes de informática da Mossos d'Esquadra, enquanto um integrante da unidade mostra ao EL PAÍS, nas instalações da organização em Sabadel, algumas páginas de pedofilia.

A Tor foi criada em 2003 como uma evolução do projeto The Onion Routing, realizada no Laboratório de Investigação Naval dos EUA. Como a Internet, sua origem foi militar, mas hoje sua gestão e manutenção é feita pela Tor Project, uma organização não governamental sediada em Massachusetts e composta em sua maioria por voluntários. Seu diretor é o especialista em computação Roger Lingledine, um dos criadores e guru desse movimento. O nível de privacidade alcançado pela rede é quase perfeito. Javier Barrios, do departamento de cibercrime da empresa de segurança de tecnologia da informação s21SEC, tem a mesma opinião. “A Tor atualmente é um sistema de privacidade muito forte, é extremamente complexo conseguir o IP do usuário final. Embora agências como a NSA [a Agência de Segurança Nacional norte-americana] tenham conseguido alguns ataques com êxito contra a rede, continua sendo um sistema forte”.

Precisamente Edward Snowden, o especialista em tecnologia da informação que revelou o caso de espionagem generalizada da NSA, afirmou há algumas semanas em uma videoconferência que a Tor é sua rede preferida para garantir o anonimato, e a própria agência para a qual trabalha (que tentou atacar essa rede várias vezes, segundo Snowden) considera a Tor “a líder” em questões de segurança.

Para a polícia, é muito complicado rastrear transações realizadas na deep web e, na maioria dos casos, quando se trata do mercado de droga, nem sequer vale a pena uma intervenção complicadíssima no âmbito legal e tecnológico. “O criminoso tenta que não seja possível vinculá-lo com uma comunicação ou transação; um anonimato quase absoluto. E as redes Tor dificultam o rastreamento de alguém”, explica o chefe de Segurança Lógica do Corpo Nacional de Polícia, nas instalações centrais de Madri.

A dificuldade é compartilhada pelo resto das forças de segurança, que além da falta de ferramentas enfrentam problemas criados pela legislação internacional diversa. “Não podemos elaborar um procedimento legal de maneira lógica, que seria a conexão entre e o autor e o conteúdo”, destaca o chefe de crimes de informática da Mossos d’Esquadra, agência de polícia muito mais centrada em crimes de pornografia infantil, que também são cometidos usando o submundo da deep web. “Cria dificuldades. É um espaço onde é preciso trabalhar, mas que não permite em nível legal aplicar a autoria dos fatos”. Em 2010, a polícia da comunidade autônoma da Catalunha desmantelou uma rede de pedófilos que operava na camada chamada — ironicamente — Protégenos (Protejam-nos).

Além do mundo criminoso escondido nelas, a deep web e redes como Tor são a vitória do chamado movimento hacktivista, que leva anos lutando pela privacidade na rede. Foi uma ferramenta indispensável na luta da população de países em conflito, como a Síria, ou em lugares com censura e espionagem da Internet, como a China, Irã ou Turquia. E também de novas iniciativas na Espanha para a obtenção de informações sobre corrupção. Defendem que em um mundo onde os dados já são o novo petróleo, se não deixamos rastro, não somos rentáveis nem manipuláveis. Essa é parte da revolução que acontece na Internet e que encontra algumas variáveis em casos como o de espionagem generalizada da NSA. O jornalista do diário britânico The Guardian que investigou o caso, Glenn Greenwald, recomendava em um artigo na semana passada que os profissionais que trabalham com segredos usem e-mails criptografados e que as fontes devem ser protegidas. Mercè Molist, jornalista espanhola especialista em tecnologia da informação, concorda e acredita que, se essas redes forem simplificadas e se tonarem mais rápidas, poderiam ser usadas de forma mais generalizada.

Estão trabalhando nisso. A Tor lançou seu próprio sistema de e-mail e, até o FBI fechar o serviço há um ano devido a uma operação contra a pedofilia, foi bastante popular. O mesmo ocorreu com a Lavabit (que era usada por Edward Snowden) depois do escândalo de espionagem. Hoje, a Protonmail, com um servidor instalado na Suíça, é a nova alternativa de e-mail criptografado. Apesar de tudo, não existe uma rede 100% segura, como destaca Javier Barrios: “Tudo isso torna mais difícil que te encontrem, mas a NSA tem em andamento vários sistemas para espionar a Tor. Não podem romper a rede, mas tem truques para pegar os mais descuidados. É o jogo do gato e do rato. Mas hoje a navegação anônima é imprescindível em países onde está proibida a navegação livre. O controle da sociedade pelos governos já não é uma história de conspiração ou paranóia”.

O lado escuro da ‘deep web’

Por meio das redes de comunicação como Tor, é possível acessar conteúdos sem identificar seu autor. Alguns navegadores criados para esse ambiente, como o Torch ou Grams, permitem visitar cibermercados que oferecem serviços e produtos ilegais. A polícia alerta que a maioria dos anúncios é fraudulenta.

Armas. Ao entrar em mercados como Agora ou Pandora, os produtos estão classificados por índices. Selecionamos o de "armas" e aparecem anúncios como o de um rifle AK-47 por 3,97671237 bitcoins (5.900 reais). Seu vendedor, residente no Canadá, explica as vantagens do artefato e promete devolver o dinheiro se o cliente não ficar satisfeito. Também são vendidas pistolas desmontadas, como uma Glock 26 ou um fuzil de assalto M4.

Drogas. É o carro-chefe desses mercados. Cocaína de alta pureza, MDMA, DMT, speed, maconha, ketamina... As entregas também são realizas por correio.

Cartões crédito e documentação. É possível obter números de cartões de crédito para realizar compras online e todo tipo de passaporte e documentos de identificação.

Pedofilia. A deep web esconde uma infinidade de páginas de pedofilia, imagens de tortura e assassinatos. Os hackers legais e a Mossos d'Esquadra concentram-se especialmente nessa área. O chefe de crimes de informática mostra alguns exemplos e relata o caso do vídeo que mais lhe horrorizou nos últimos tempos: abusos sexuais e o assassinato de uma menina chinesa de dois anos.

Tu suscripción se está usando en otro dispositivo

¿Quieres añadir otro usuario a tu suscripción?

Si continúas leyendo en este dispositivo, no se podrá leer en el otro.

FlechaTu suscripción se está usando en otro dispositivo y solo puedes acceder a EL PAÍS desde un dispositivo a la vez.

Si quieres compartir tu cuenta, cambia tu suscripción a la modalidad Premium, así podrás añadir otro usuario. Cada uno accederá con su propia cuenta de email, lo que os permitirá personalizar vuestra experiencia en EL PAÍS.

¿Tienes una suscripción de empresa? Accede aquí para contratar más cuentas.

En el caso de no saber quién está usando tu cuenta, te recomendamos cambiar tu contraseña aquí.

Si decides continuar compartiendo tu cuenta, este mensaje se mostrará en tu dispositivo y en el de la otra persona que está usando tu cuenta de forma indefinida, afectando a tu experiencia de lectura. Puedes consultar aquí los términos y condiciones de la suscripción digital.