Assim a CIA espiona na Internet, segundo o Wikileaks

Em vazamento, portal revela as técnicas da agência, usadas por hackers e empresas de cibersegurança

O Vault 7, o último grande vazamento do Wikileaks, mostra que as técnicas da CIA não são muito diferentes daquelas utilizadas por criminosos e empresas dedicadas à segurança em Internet. Não só procuram vulnerabilidades habituais em programas como também infectam smartphones, tablets e computadores para acessar a informação –documentos internos, a localização no mundo real e as trocas de mensagens em programas de mensagens instantâneas.

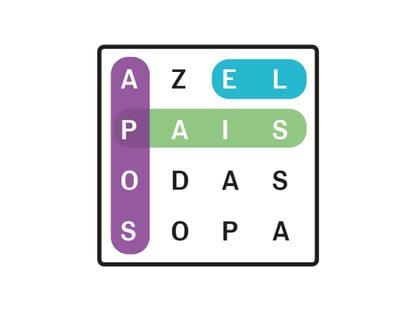

O fato desse vazamento se chamar Ano Zero (Year Zero) não é casual. Em termos informáticos, os ataques Dia Zero (Zero Day) aproveitam os erros de programação para se infiltrar. A maior parte das atualizações dos fabricantes é feita, precisamente, para colocar um remendo nesses buracos. No entanto, sabe-se que nem todos os usuários fazem as atualizações imediatamente. Muitos deles nunca as fazem. Essa é a técnica preferida para entrar em computadores Windows, Mac e inclusive Linux.

David Barroso, fundador e CEO da CounterCraft, empresa especializada em segurança cibernética, está familiarizado com tais vulnerabilidades: “Elas permitem infectar um celular silenciosamente Ninguém fica sabendo: nem o fabricante nem o dono do telefone”. Este tipo de gancho virtual é vendido dentro da própria rede ou por meio de intermediários. “Quanto mais popular for o aparelho, mais se paga pelo Zero Day. O preço pode ser de até meio milhão de dólares. Há todo um mercado underground, com freelances, mas também brokers que os compram de hackers e revendem para empresas”.

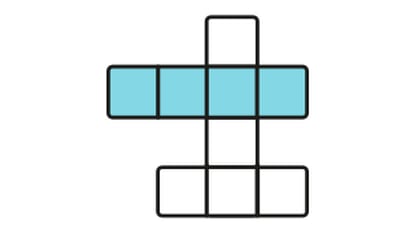

Depois de assumir o controle do celular, não é necessário contornar a criptografia de que se vangloriam os programas de mensagens instantâneas para proteger as comunicações de ponto a ponto. No relatório do Wikileaks é explicado que, graças a essas técnicas, uma vez que se consegue monitorar o aparelho, o acesso ao WhatsApp ou a aplicativos de mensagens supostamente mais seguros como Telegram, Confide ou Signal, era possível.

O Telegram divulgou um comunicado reforçando sua posição. Segundo o aplicativo, as ferramentas da CIA não contornam seu protocolo de criptografia. “Esses programas capturam os sons e as mensagens antes de a criptografia ser aplicada”, reconhecem. A empresa de Pavel Durov aproveita para lembrar que não é conveniente usar aparelhos que já não disponham de suporte do fabricante e que é melhor escolher aqueles que tiverem atualizações durante um longo período de tempo.

Sob a premissa de que todo aparelho conectado é suscetível de ser espionado, a CIA tem na mira qualquer ponto de acesso à Internet. O ataque também confirma um dos piores temores da Internet das Coisas: a capacidade de ser usado para controlar os usuários. Se um televisor pode ouvir ordens, também pode ouvir conversas particulares.

A Samsung, pioneira nesse campo, inclui uma advertência aos consumidores: se eles não querem que sua voz (ou o que disserem) fique registrada nos servidores da empresa, é melhor retirar essa opção. O grupo de Assange detalha que o sistema de escuta e gravação dos televisores da Samsung foi feito em colaboração com o MI5, o serviço de inteligência do Reino Unido. Criaram uma falsa sensação de desligamento do modo de escuta de modo que, embora supostamente não estivesse funcionando, gravava o que era dito na sala onde estava o aparelho e enviava o registro aos servidores da CIA. Esse especialista reconhece que alguns hackers também publicaram pesquisas nas quais não se limitam a gravar sons, mas também vídeo com esses televisores.

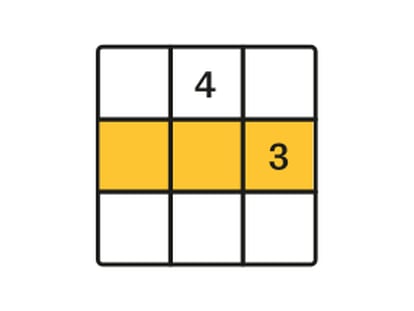

Entre os produtos afetados, segundo o Wikileaks, estão desde o iPhone da Apple aos celulares Android e Microsoft, assim como os televisores da Samsung. E também os iPads e os modems de conexão à Internet. No caso dos celulares, usaram técnicas para inicialmente acessar, em seguida infectar com falsos programas e, finalmente, controlar as comunicações do celular. As redes sociais tampouco estão à margem desse grupo de hackers da CIA. O Wikileaks afirma que chegaram a assumir o controle do Twitter presidencial, mas não especifica em que medida ou situação.

Durante a conferência Blackhat de 2015, Charlie Miller e Chris Valasek –uma dupla de pesquisadores que atualmente trabalha para o Uber– fizeram uma demonstração de como se podia controlar um carro a distância. Para anular o motorista humano, eles usaram um jipe cujo sistema multimídia tinha uma lacuna. Nos documentos divulgados pelo Wikileaks se indica que está sendo desenvolvendo um sistema para gerar “acidentes que se transformem em assassinatos quase impossíveis de detectar”.

Antes de a entrevista coletiva de Julian Assange, fundador do Wikileaks, sair do ar, ele deixou uma frase que chama a atenção: “Os hackers usaram mais linhas de código do que as utilizadas para criar o Facebook”. O problema, de acordo com Assange, é que a CIA perdeu o controle dessas ferramentas, que podem estar nas mãos de países rivais, de máfias cibernéticas ou de adolescentes com conhecimentos de informática. Barroso reconhece que dentro do setor havia suspeitas sobre isso: “Há muito tempo se suspeitava que alguém mais estava usando algo que não lhe pertencia. Existe acesso a ferramentas tanto da CIA quanto da RSA”.